ゼロトラストセキュリティサービス市場 – コンポーネント別(サービス、ソリューション)、導入形態別(クラウド、オンプレミス)、組織規模別、エンドユーザー産業別 – グローバル予測 2025年~2032年

※本ページの内容は、英文レポートの概要および目次を日本語に自動翻訳したものです。最終レポートの内容と異なる場合があります。英文レポートの詳細および購入方法につきましては、お問い合わせください。

*** 本調査レポートに関するお問い合わせ ***

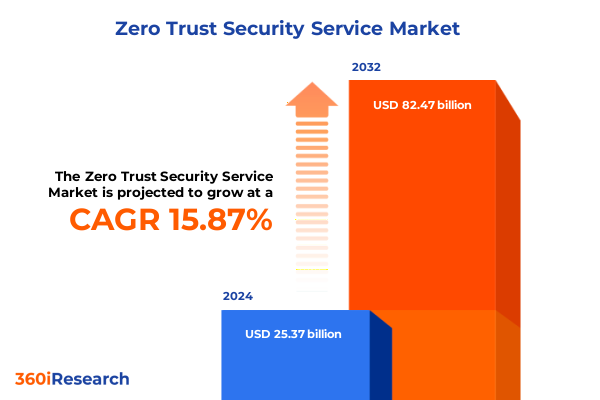

「ゼロトラストセキュリティサービス」市場は、2024年に253.7億米ドルと推定され、2025年には292.0億米ドルに達すると予測されています。その後、2032年までに824.7億米ドル規模に成長し、予測期間中の年平均成長率(CAGR)は15.87%に上ると見込まれています。今日の急速に進化する脅威環境において、組織は従来の境界防御を超え、「侵害を前提とする」という根本的な考え方に基づくゼロトラストセキュリティサービスモデルを採用せざるを得ない状況にあります。このパラダイムシフトは、企業がユーザーを検証し、デバイスを検証し、ハイブリッドおよびマルチクラウド環境全体で最小特権アクセスポリシーを強制する方法を変革します。セキュリティの決定をネットワークの場所から切り離し、継続的に信頼を評価することで、ゼロトラストセキュリティサービスはデータフローとユーザーインタラクションに対するきめ細かな制御を提供します。サイバー攻撃者がAI駆動型攻撃やサプライチェーンへの侵入など、ますます高度な技術を用いる中、ゼロトラストフレームワークは、重要な資産を保護するための回復力があり適応性の高いアプローチを提供します。ゼロトラストセキュリティサービスの中核は、IDおよびアクセス管理、マイクロセグメンテーション、エンドポイント保護、データセキュリティといった複数の機能を統合し、まとまりのあるアーキテクチャを形成することにあります。単一のポイントソリューションを超え、統一されたプラットフォームアプローチは、リアルタイムの可視性、ポリシーオーケストレーション、および自動化を保証し、手作業のオーバーヘッドを削減し、応答時間を最小限に抑えます。

市場の主要な推進要因は、主に技術革新、規制圧力、および進化する脅威の状況にあります。2025年のゼロトラスト環境は、継続的な検証と自動化されたリスク軽減を中心に、企業のセキュリティパラダイムを再定義する変革的な変化によって特徴づけられます。特に、人工知能(AI)と機械学習(ML)は脅威検出に不可欠な要素となり、ユーザー行動、デバイスの状態、地理的位置などの文脈的信号にリアルタイムで適応する動的なポリシー適用を可能にしています。これにより、静的な認証から行動バイオメトリクス、デバイスの整合性チェック、フェデレーションされたIDソースを活用した継続的な認証フレームワークへの移行が進み、ユーザーの生産性を妨げることなく攻撃対象領域を削減しています。同時に、ゼロトラストネットワークアクセス(ZTNA)とセキュアアクセスサービスエッジ(SASE)アーキテクチャの融合が、場所にとらわれないセキュリティポリシーの展開を加速させています。ネットワークセキュリティ、クラウドセキュリティ、エッジ保護を単一のクラウド配信サービスモデルの下で統合することで、組織はリモートユーザーとオフィス内ユーザーの両方に対して一貫した制御を適用でき、マイクロセグメンテーション技術はワークロードを分離して侵害時の横方向の移動を防ぎます。これらの統合されたフレームワークは、ポリシー管理を合理化するだけでなく、AI駆動型分析を活用して脅威が本格的なインシデントにエスカレートする前に特定することで、セキュリティチームが迅速な対応をオーケストレーションすることを可能にします。規制圧力も重要な推進要因であり、欧州、中東、アフリカ(EMEA)地域ではGDPRのようなデータ保護規制や新たなAI法制が、きめ細かなアクセス制御の必要性を高めています。アメリカ地域では、堅牢な連邦政府の指令や国土安全保障プログラムへの多額の投資が、政府、金融サービス、重要インフラにおけるゼロトラストの実装を推進しています。アジア太平洋地域では、デジタル変革イニシアチブや政府主導のサイバーセキュリティフレームワークが、クラウドネイティブなゼロトラスト展開を牽引しています。

市場の展望は、多層的なセグメンテーションフレームワークから得られる洞察によって形成されます。

**市場セグメンテーションの洞察**:

* **コンポーネント別**:サービスは、初期ポリシーフレームワークを確立する実装および統合エンゲージメント、日常業務をオフロードするマネージドサービス、規制要件への準拠を検証するリスクおよびコンプライアンス評価、組織の専門知識を構築するトレーニングおよびコンサルティングサービスに分類されます。

* **展開モード別**:完全にクラウドベースのサブスクリプション、クラウドとオンプレミスコンポーネントを組み合わせたハイブリッドソリューション、厳格なデータレジデンシー要件を持つ組織に好まれる厳密なオンプレミス構成があります。

* **組織規模別**:大企業と中小企業(SME)の間には異なる購買行動が見られ、大企業は大規模なマルチベンダー統合を、SMEはターンキープラットフォームソリューションを選択する傾向があります。

* **エンドユーザー産業別**:金融サービス、政府、ヘルスケア、ITおよび通信、製造、小売など、各産業はミッションクリティカルな資産と規制環境に合わせた特定のセキュリティ制御を優先します。

* **機能タイプ別**:アプリケーションセキュリティ、データセキュリティ、エンドポイントセキュリティ、IDおよびアクセス管理、ネットワークセキュリティに及び、それぞれにAPIセキュリティ、多要素認証(MFA)、マイクロセグメンテーションなどのサブ機能が含まれます。

**地域別の採用とサービス需要の差異**:

地域ごとの経済状況、規制フレームワーク、技術エコシステムの違いが、ゼロトラストの採用に決定的な役割を果たしています。

* **アメリカ地域**:堅牢な連邦政府の指令と国土安全保障プログラムへの多額の投資がゼロトラストの実装を推進していますが、関税によるハードウェアコストの高騰は継続的な課題です。

* **欧州、中東、アフリカ(EMEA)地域**:GDPRのようなデータ保護規制や新たなAI法制が、きめ細かなアクセス制御の必要性を高めていますが、予算の制約や統合の複雑さが迅速な展開を抑制しています。

* **アジア太平洋地域**:中国、オーストラリア、日本のような高成長市場が、デジタル変革イニシアチブや政府主導のサイバーセキュリティフレームワークに牽引され、クラウドネイティブなゼロトラスト展開を主導しています。しかし、地政学的緊張とサプライチェーンの脆弱性は、地域のリスクを軽減するための柔軟なマルチベンダー相互運用性を必要とします。

**競争環境とイノベーション**:

ゼロトラストセキュリティサービスエコシステムの主要ベンダーは、AI駆動型脅威検出における革新、戦略的パートナーシップ、および深い専門知識を通じて差別化を図り続けています。Palo Alto NetworksはID脅威保護と高度なネットワークセキュリティ制御を統合し、CrowdStrikeはクラウドネイティブなエンドポイント保護とリアルタイムインテリジェンスで評価を確立しています。Oktaは従業員のIDと条件付きアクセスを組み合わせた戦略的価値を示し、ZscalerとMicrosoftは規模とクラウドインフラを活用してゼロトラストの採用を合理化しています。

**2025年の米国関税の累積的影響**は、ゼロトラストインフラの調達、サプライチェーンロジスティクス、およびサービス提供経済に顕著な影響を及ぼしています。中国製電子機器および重要なデータセンターハードウェアに対する最大25%の輸入関税は、ファイアウォール、セキュアなルーター、サーバー、特殊なネットワークアプライアンスといった資本支出を増加させています。この影響はクラウドセキュリティプロバイダーにも波及し、ハードウェアのボトルネックとコスト上昇が既存の半導体不足を悪化させ、新しいセキュリティプラットフォームの平均展開期間を20%以上延長させ、規制対象セクターにおけるサービスレベル契約を圧迫しています。ハードウェア以外では、特定のソフトウェア開発サービスや海外調達のコンサルティング契約に課される懲罰的課徴金が、中堅サービスプロバイダーの運用コストを膨らませ、その多くは企業顧客に転嫁されています。これにより、多くの企業はコスト構造を維持し、俊敏性を保つためにメキシコや東欧でのニアショアリングの代替案を模索しています。さらに、国境を越えた緊張は米国製品に対する報復関税を引き起こし、主要市場における技術輸出量を数百億ドル減少させる可能性があり、組織がサプライチェーンを多様化し、国内製造能力に投資することの戦略的必要性を強調しています。

**業界リーダーへの提言**:

業界リーダーは、ゼロトラストサービス展開を進める上で、段階的かつリスクベースのロードマップを優先すべきです。まず、高価値資産と基幹アプリケーションから着手し、早期の成功を実証してステークホルダーの支持を得ることが重要です。ゼロトラストイニシアチブを中核的なビジネス目標と規制要件に合わせることで、セキュリティチームは経営陣の承認と予算配分を確保できます。異なる制御全体でポリシーオーケストレーションをサポートするベンダーニュートラルなアーキテクチャを採用することは、ベンダーロックインを減らし、相互運用性を高め、要件の変化に対応できるセキュリティスタックを将来にわたって保証します。さらに、組織は従業員の準備態勢に投資し、的を絞ったトレーニングプログラムや図上演習を提供して、継続的な警戒の文化を醸成し、チームが新たな脅威に迅速に対応できるようにする必要があります。これらの地政学的および経済的逆風を緩和するために、セキュリティ戦略家はハードウェアおよびサービスサプライヤーを多様化し、関税圧力とサプライチェーンの混乱を相殺するためにニアショアおよび国内の製造パートナーを組み込むべきです。脅威検出、パッチ管理、コンプライアンス監視にAI駆動型自動化を活用することで、運用効率が向上し、セキュリティ担当者が高インパクトの戦略的タスクに集中できるようになります。最後に、文脈的インテリジェンスに基づいてリスクを継続的に再評価する適応型信頼モデルを組み込むことで、組織はアクセスポリシーを動的に微調整し、承認されたユーザーの摩擦を減らしながら、機密性の高いリソースに対する厳格な制御を維持することが可能となります。

以下に、ご提供いただいた情報に基づき、詳細な階層構造を持つ日本語の目次を構築しました。

—

**目次**

序文 (Preface)

市場セグメンテーションと範囲 (Market Segmentation & Coverage)

調査対象期間 (Years Considered for the Study)

通貨 (Currency)

言語 (Language)

ステークホルダー (Stakeholders)

調査方法 (Research Methodology)

エグゼクティブサマリー (Executive Summary)

市場概要 (Market Overview)

市場インサイト (Market Insights)

* 脅威防止を強化するためのゼロトラストセキュリティフレームワーク内でのAI駆動型異常検知の統合 (Integration of AI-driven anomaly detection within zero trust security frameworks to enhance threat prevention)

* 分散ネットワーク全体でのセキュアアクセスを統合するためのゼロトラスト原則を組み込んだSASEプラットフォームの採用 (Adoption of SASE platforms embedding zero trust principles to unify secure access across distributed networks)

* ラテラル攻撃サーフェスを最小限に抑えるためのハイブリッドクラウドワークロードに対するマイクロセグメンテーション戦略の実装 (Implementation of microsegmentation strategies for hybrid cloud workloads to minimize lateral attack surfaces)

* 永続的な信頼評価のための生体認証およびコンテキストリスクシグナルを活用した継続的認証メカニズムの展開 (Deployment of continuous authentication mechanisms leveraging biometric and contextual risk signals for persistent trust assessment)

* ゼロトラスト環境における自動インシデント対応とコンプライアンス強制のためのSOARツールの統合 (Integration of SOAR tools for automated incident response and compliance enforcement in zero trust environments)

* エッジコンピューティングノードへのゼロトラスト保護を拡張するためのデバイスポスチャおよびIoTセキュリティ評価の拡大 (Expansion of device posture and IoT security assessments to extend zero trust protections to edge computing nodes)

* マルチクラウドアーキテクチャおよび動的アプリケーション環境に特化したゼロトラストネットワークアクセスソリューションの出現 (Emergence of zero trust network access solutions tailored for multi-cloud architectures and dynamic application environments)

* ゼロトラスト実装におけるリスクベースのアクセスポリシーを推進するためのユーザーおよびエンティティ行動分析の活用 (Utilization of user and entity behavior analytics to drive risk-based access policies in zero trust implementations)

* 進化する規制セキュリティ要件を満たすための金融およびヘルスケア分野におけるコンプライアンス主導のゼロトラスト採用 (Compliance-driven zero trust adoption in finance and healthcare sectors to meet evolving regulatory security mandates)

米国関税の累積的影響 2025 (Cumulative Impact of United States Tariffs 2025)

人工知能の累積的影響 2025 (Cumulative Impact of Artificial Intelligence 2025)

**ゼロトラストセキュリティサービス**市場、コンポーネント別 (**Zero Trust Security Service** Market, by Component)

* サービス (Services)

* マネージドサービス (Managed Services)

* プロフェッショナルサービス (Professional Services)

* ソリューション (Solutions)

* クラウドセキュリティ (Cloud Security)

* データセキュリティ (Data Security)

* エンドポイントセキュリティ (Endpoint Security)

* アイデンティティ&アクセス管理 (IAM) (Identity & Access Management (IAM))

* ネットワークセキュリティ (Network Security)

**ゼロトラストセキュリティサービス**市場、展開モード別 (**Zero Trust Security Service** Market, by Deployment Mode)

* クラウド (Cloud)

* ハイブリッドクラウド (Hybrid Cloud)

* プライベートクラウド (Private Cloud)

* パブリッククラウド (Public Cloud)

* オンプレミス (On-Premises)

**ゼロトラストセキュリティサービス**市場、組織規模別 (**Zero Trust Security Service** Market, by Organization Size)

* 大企業 (Large Enterprise)

* 中小企業 (Small & Midsized Enterprise)

**ゼロトラストセキュリティサービス**市場、エンドユーザー産業別 (**Zero Trust Security Service** Market, by End-User Industry)

* BFSI (銀行、金融サービス、保険) (BFSI (Banking, Financial Services, & Insurance))

* 政府・防衛 (Government & Defense)

* ヘルスケア (Healthcare)

* IT・通信 (It & Telecom)

* 製造業 (Manufacturing)

* 小売・Eコマース (Retail & eCommerce)

**ゼロトラストセキュリティサービス**市場、地域別 (**Zero Trust Security Service** Market, by Region)

* 米州 (Americas)

* 北米 (North America)

* ラテンアメリカ (Latin America)

* 欧州、中東、アフリカ (Europe, Middle East & Africa)

* 欧州 (Europe)

* 中東 (Middle East)

* アフリカ (Africa)

* アジア太平洋 (Asia-Pacific)

**ゼロトラストセキュリティサービス**市場、グループ別 (**Zero Trust Security Service** Market, by Group)

* ASEAN (ASEAN)

* GCC (GCC)

* 欧州連合 (European Union)

* BRICS (BRICS)

* G7 (G7)

* NATO (NATO)

**ゼロトラストセキュリティサービス**市場、国別 (**Zero Trust Security Service** Market, by Country)

* 米国 (United States)

* カナダ (Canada)

* メキシコ (Mexico)

* ブラジル (Brazil)

* 英国 (United Kingdom)

* ドイツ (Germany)

* フランス (France)

* ロシア (Russia)

* イタリア (Italy)

* スペイン (Spain)

* 中国 (China)

* インド (India)

* 日本 (Japan)

* オーストラリア (Australia)

* 韓国 (South Korea)

競合情勢 (Competitive Landscape)

* 市場シェア分析、2024年 (Market Share Analysis, 2024)

* FPNVポジショニングマトリックス、2024年 (FPNV Positioning Matrix, 2024)

* 競合分析 (Competitive Analysis)

* Akamai Technologies, Inc.

* Appgate, Inc.

* Broadcom Inc.

* Check Point Software Technologies Ltd.

* Cisco Systems, Inc.

* Cloud4C

* CrowdStrike Holdings, Inc.

* Deloitte Touche Tohmatsu Limited

* Forcepoint LLC

* Fortinet, Inc.

* Google LLC

* Hewlett Packard Enterprise Company

* IBM Corporation

* Illumio, Inc.

* Microsoft Corporation

* Netskope, Inc.

* Okta, Inc.

* Palo Alto Networks, Inc.

* Ping Identity Holding Corp.

* Qnext Corp.

* RSA Security LLC

* Tenable, Inc.

* Trellix LLC

* Trend Micro Incorporated

* UST Global Inc

* VMware, Inc.

* Zscaler, Inc.

図目次 [合計: 28] (List of Figures [Total: 28])

表目次 [合計: 591] (List of Tables [Total: 591 ])

………… (以下省略)

*** 本調査レポートに関するお問い合わせ ***

ゼロトラストセキュリティサービスは、従来の境界型防御モデルが抱える限界を克服するため、「決して信頼せず、常に検証する」という根本原則に基づき構築された、現代のサイバーセキュリティ戦略の中核をなす概念です。ネットワークの内外を問わず、全てのユーザー、デバイス、アプリケーション、データへのアクセス要求を疑い、その正当性を厳格に確認することを前提としています。これは、一度ネットワーク内部に入れば安全であるという従来の考え方を根本から覆し、あらゆるアクセスポイントにおいて多層的な検証を要求するものです。

このモデルの主要な原則には、明示的な検証、最小権限の原則、侵害を前提とした設計、そしてマイクロセグメンテーションが含まれます。明示的な検証とは、ユーザーのID、デバイスの健全性、アクセス元の場所、アクセス対象のリソース、データの機密性など、複数のコンテキスト情報を総合的に評価し、アクセスを許可するか否かを判断することです。最小権限の原則は、ユーザーやシステムが必要とする最小限のアクセス権のみを、必要な期間だけ付与することを指し、これにより攻撃者がシステムに侵入した場合の被害範囲を限定します。また、侵害を前提とした設計は、システムがいつか侵害されることを織り込み済みでセキュリティ対策を講じるという考え方であり、マイクロセグメンテーションはネットワークを細分化し、各セグメント間の通信を厳密に制御することで、脅威の横展開を防ぎます。

ゼロトラストセキュリティサービスを構成する主要な要素としては、強力な認証と認可を提供するアイデンティティとアクセス管理(IAM)、デバイスの健全性を継続的に評価するエンドポイントセキュリティ、そしてネットワークアクセスを制御するゼロトラストネットワークアクセス(ZTNA)が挙げられます。ZTNAは、ユーザーやデバイスがどこからアクセスしているかに関わらず、特定のアプリケーションやサービスへのセキュアな接続を確立し、IPアドレスベースのアクセス制御に代わる、よりきめ細やかなアクセス管理を実現します。さらに、データ損失防止(DLP)やクラウドセキュリティ、セキュリティ情報イベント管理(SIEM)による継続的な監視と分析も不可欠であり、これらが連携して脅威の早期発見と対応を可能にします。

ゼロトラストモデルを導入することで、組織は高度なサイバー攻撃、特に内部脅威やランサムウェア、サプライチェーン攻撃に対する防御力を大幅に向上させることができます。攻撃対象領域が最小化され、リモートワークやクラウド環境への移行が加速する現代において、場所やデバイスに依存しない一貫したセキュリティポリシーを適用できる点は大きな利点です。また、コンプライアンス要件への対応も強化され、インシデント発生時の影響を軽減し、迅速な復旧を支援します。

しかしながら、ゼロトラストへの移行は、既存のITインフラストラクチャとの統合、組織文化の変革、そして段階的な導入計画を要する複雑なプロセスでもあります。全てのシステムを一斉にゼロトラスト化することは困難であり、ビジネスへの影響を最小限に抑えつつ、戦略的に進める必要があります。適切な技術選定と専門知識が不可欠であり、継続的な改善と運用が成功の鍵を握ります。

結論として、ゼロトラストセキュリティサービスは、もはや特定の製品や技術ではなく、現代のデジタル環境におけるセキュリティのあり方そのものを再定義する、包括的なフレームワークです。絶えず進化する脅威に対抗し、ビジネスの継続性とデータの安全性を確保するためには、この「決して信頼せず、常に検証する」という原則に基づいたアプローチが、不可欠なセキュリティ基盤となるでしょう。